Российский квантовый центр запустил первую в России линию квантовой связи в городских условиях

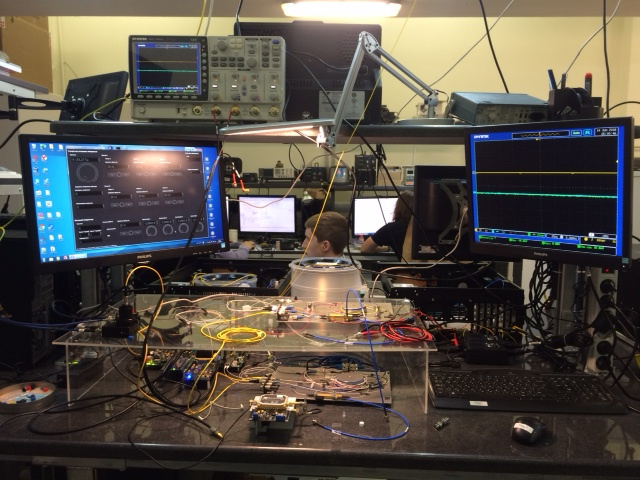

Ученые и инженеры Российского квантового центра первыми в стране запустили в опытную эксплуатацию полноценную линию квантовой защищенной связи — первая передача криптографической информации по 30-километровой коммерческой линии связи, соединившей два здания Газпромбанка в Москве, состоялась 31 мая 2016 г. Инвестиции в проект составили 450 млн. руб.

Источник: www.cnews.ru

Другие публикации по теме

Профориентационный проект ОСК «Царь-плотник» стартовал

Начинается седьмой сезон Международного профориентационного проекта Объедин...я, знакомства с морскими традициями и патриотического воспитания.

Профориентационный проект ОСК «Царь-плотник» стартовал

Начинается седьмой сезон Международного профориентационного проекта Объедин...я, знакомства с морскими традициями и патриотического воспитания. В Москве запущено производство конденсаторов

Столичное предприятие «Ньюкон Энерджи» смонтировало и запу... технологиях, таких как электромобили, солнечная и ветровая генерация.

В Москве запущено производство конденсаторов

Столичное предприятие «Ньюкон Энерджи» смонтировало и запу... технологиях, таких как электромобили, солнечная и ветровая генерация. Состоялась официальное открытие Московского цифрового завода

Московский Цифровой Завод — это проект компании ООО «...p;импортозамещению, обратному проектированию и промышленной 3D-печати.

Состоялась официальное открытие Московского цифрового завода

Московский Цифровой Завод — это проект компании ООО «...p;импортозамещению, обратному проектированию и промышленной 3D-печати.

Поделись позитивом в своих соцсетях

17.06.1606:34:05

17.06.1617:48:44

17.06.1619:34:47

17.06.1621:06:29

18.06.1606:44:05

18.06.1606:53:53

18.06.1607:52:51